Suspicion de cryptovirus par une fenêtre

Suspicion de cryptovirus par une fenêtre - Win 10 - Windows & Software

Marsh Posté le 17-09-2016 à 06:44:44

| tibibou a écrit : Bonjour, Pour l'instant, mon ordi tourne (j'ai débranché le disque dur avec mes données par précaution). Quelqu'un aurait-il un bon conseil pour ne pas faire de sérieuses bêtises ? |

Je ne vois pas de fautes d'orthographe.

Par contre le message est tordu, ça pue.

Dans le gestionnaire des tâches, ce message est généré par quel processus ?

Marsh Posté le 17-09-2016 à 08:25:10

On peut faire une analyse malware pour voir comment se lance se message qui est apriori douteux.

![]() Information : tous les rapports demandés doivent être postés sur le forum sous la forme d'un lien.

Information : tous les rapports demandés doivent être postés sur le forum sous la forme d'un lien.

Comment créer et poster le lien d'un rapport ?

- Se rendre sur le site http://www.cjoint.com/

- Cliquer sur le bouton Parcourir, sélectionner le rapport demandé et valider par Ouvrir.

- Puis, en bas de la page du site Cjoint, cliquer sur Créer le lien Cjoint.

- Faire un clic droit avec la souris sur le lien créé qui apparaît sous cette forme http://cjoint.co/Exemple et sélectionner l'option copier l'adresse du lien.

- Coller ce lien (à l'aide du clic droit) dans ta prochaine réponse sur le forum.

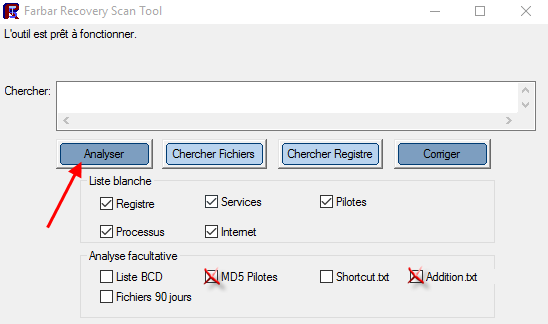

==> Farbar Recovery Scanner Tool (FRST) de Fabar:

Vous pouvez suivre le tutoriel ci-dessous ou bien le tutoriel plus détaillé en cliquant sur ce lien.

- Télécharger Farbar Recovery Scanner Tool. Choisir la version 32 ou 64 bits selon son système d'exploitation.

Note: le programme est enregistré par défaut dans la rubrique Téléchargements de l'Explorateur de

fichiers de Windows

- Copier le fichier FRST ou FRST64 et le coller sur le Bureau et pas ailleurs.

(on peut aussi trouver la rubrique Bureau dans l'Explorateur de fichiers).

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Le programme met à jour sa base de données.

- Sous "Analyse facultative", cocher les cases suivantes :

- Addition.txt

- MD5 pilotes

- Cliquer sur Analyser

- Une fois le scan terminé, 2 rapports sont créés sur le Bureau, soit les rapports FRST.txt et Addition.txt.

- Héberger ces 2 rapports sur le site www.Cjoint.com, puis copier/coller les liens fournis dans ta prochaine réponse sur le forum.

Marsh Posté le 17-09-2016 à 08:31:37

| leroimerlinbis a écrit : |

![]()

Notre systeme de protection à arreter le logiciel ......relancer le logiciel?

![]()

---------------

Il ne faut jamais remettre à demain ce que l'on peut faire dans deux jours !

Marsh Posté le 17-09-2016 à 09:30:17

Merci à vous. Vous confirmez bien que c'est anormal.

Je vais suivre la proposition de Monk521 dès que j'aurai fini de recopier tous mes fichiers sur un disque dur que je déconnecterai.

A plus...

Marsh Posté le 17-09-2016 à 10:13:31

Farbar FRST64.exe exécuté et les deux fichiers postés ci-dessous :

http://www.cjoint.com/c/FIriloUS8K3

http://www.cjoint.com/c/FIrimIAJv73

Lecture intéressante, mais je n'ai pas l'expertise pour vraiment comprendre. Merci d'avance.

Marsh Posté le 17-09-2016 à 10:36:32

Dans un premier temps, désinstaller 2 programmes: Reimage et SpynHunter, ce sont des rogues qui affichent en autres des problèmes imaginaires dans le but de se faire acheter.

Redémarrer le PC et me refaire passer les 2 rapports de FRST.

Message édité par monk521 le 17-09-2016 à 15:31:20

Marsh Posté le 17-09-2016 à 11:11:18

Les deux logiciels ont été supprimés. J'ai redémarré et Farbar a retourné :

http://www.cjoint.com/c/FIrjj5bLoq3

http://www.cjoint.com/c/FIrjkInTEf3

Je reste à l'écoute...

Marsh Posté le 17-09-2016 à 11:27:28

Le premier lien n'est pas bon, il manque le rapport complet de FRST.

Marsh Posté le 17-09-2016 à 11:37:04

Désolé (un peu de stress peut-être). Voici les deux liens :

http://www.cjoint.com/c/FIrjJFrepJ3

http://www.cjoint.com/c/FIrjKigy2P3

Merci pour ta patience.

Marsh Posté le 17-09-2016 à 11:41:51

Pas de problème. Je regarderai les rapports en milieu d'après-midi.

Si tu veux, tu peux désinstaller aussi Hitman pro et SUPERAntiSpyware, Malwarebytes est bien meilleur.

A+.

Marsh Posté le 17-09-2016 à 11:51:01

Si tu souhaites connaitre le nom d'un programme d'une fenêtre qui s'affiche.

Tu peux utiliser process explorer :

https://technet.microsoft.com/en-us [...] lorer.aspx

Tu sélectionnes ensuite la cible et tu vises la fenêtre, il te donnera le nom du programme.

Ensuite le nom crypotovirus est louche, car les cryptolocker ne sont pas des virus, un programme de sécurité officiel ne pourrait pas faire cette erreur.

Marsh Posté le 17-09-2016 à 12:07:02

@mon521 : j'ai désinstallé SUPERAntiSpyware et Himan pro (et aussi Hitman pro.Alert).

Je peux patienter sans souci.

@nnwldx : j'avais bien pensé à un tel outil, mais je crains qu'en pointant dans la fenêtre, ça déclenche quelque chose...

J'ai lu l'aide de Process Explorer et je ne sais pas si ce process "You can highlight the process that owns a window visible on the desktop by dragging the target-like toolbar button over the window in question. Process Explorer will select the owning process entry in the process view." active la fenêtre.

Marsh Posté le 17-09-2016 à 12:10:50

Non, il n'y a pas de risques.

Soit un malware se fait le plus discret possible pour éviter d'être bloqué.

Soit il se fait remarquer volontairement, c'est pour te faire comprendre qu'il faut que tu achètes leur antimalware ou pour te dire qu'il a tout chiffré ton disque et qu'il faut maintenant passer à la caisse.

Marsh Posté le 17-09-2016 à 15:38:13

En principe, tous les processus sont listés avec FRST.

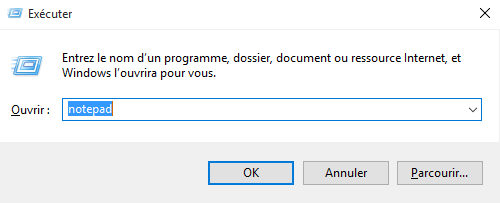

Appliquer ce qui suit.

==> FRST Correction :

- Appuyer sur les touches du clavier Windows et r.

- Dans la fenêtre, écrire: notepad

- Cliquer sur OK.

- Le bloc-notes s'ouvre.

- Puis, copier toutes les lignes en gras ci dessous:

Note: pour copier toutes les lignes, griser de haut en bas les lignes en gras en restant appuyer sur le clic

gauche de la souris. Puis faire un clic droit de la souris et choisir Copier.

CloseProcesses:

CreateRestorePoint:

EmptyTemp:

Hosts:

Cmd: powershell get-process

GroupPolicyScripts-x32

Handler: WSISVCUchrome - {78A543EB-3A61-4ED3 - Pas de fichier

CHR StartupUrls: Default -> "hxxps://mail.google.com/mail/u/0/?hl=fr&shva=1#inbox","hxxps://www.facebook.com/","hxxps://twitter.com/","hxxps://plus.google.com/","hxxps://www.google.com/analytics/web/?hl=en_us#report/visitors-overview/a45485675w76187603p78761402/","hxxps://www.google.fr/search?q=aila+magie+f%C3%A9es+catherine+boullery+upblisher-centerblog&hl=en&lr=&newwindow=1&tbs=qdr:w&prmd=imvnso&ei=epl9T_3ZDorjtQaS9cXWCQ&start=10&sa=N&biw=1823&bih=995&cad=cbv&sei=fJt9T8exDYr3sgb55pWmCQ#newwindow=1&hl=en&tbs=qdr:w&q=aila+boullery+-centerblog+-www.annuaire-web-france.com+-iPeace.us+-Similar","hxxp://klout.com/#/DidierBoullery","hxxp://pinterest.com/","hxxps://www.linkedin.com/","hxxp://www.wunderground.com/q/zmw:00000.44.07156?sp=LFPO"

S3 EsgScanner; C:\Windows\System32\DRIVERS\EsgScanner.sys [22704 2016-09-16] ()

C:\Windows\System32\DRIVERS\EsgScanner.sys

2016-09-16 13:47 - 2016-09-16 13:47 - 00000000 ___DC C:\sh4ldr

2016-09-16 13:47 - 2016-09-16 13:47 - 00000000 ___DC C:\Program Files\Enigma Software Group

2016-09-16 13:33 - 2016-09-16 13:33 - 00707354 ____C C:\WINDOWS\unins000.exe

2016-09-16 13:33 - 2016-09-16 13:33 - 00001548 ____C C:\WINDOWS\unins000.dat

2016-09-14 22:12 - 2016-09-14 22:12 - 00000000 ___DC C:\Users\PC-Grenier-i860\AppData\Roaming\kimono-desktop

2016-09-14 22:12 - 2016-09-14 22:12 - 00000000 ___DC C:\Users\PC-Grenier-i860\AppData\Local\Kimono

2016-09-15 10:13 - 2016-09-15 10:13 - 00000000 ___DC C:\Users\N1EFE~1.HMI

Task: {2965356D-BC1E-4E74-8B6A-7679EC978218} - \SpyHunter4Startup

- Dans le bloc-notes ouvert, faire un clic de la souris et choisir Coller (toutes les lignes en gras s'inscrivent).

- Cliquer sur la rubrique Fichier du bloc-notes, puis Enregistrer sous ... et cliquer la rubrique Bureau. Dans la case nom de fichier, écrire fixlist et cliquer sur Enregistrer.

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Cliquer sur Corriger

Note : Patienter le temps de la suppression. Le PC va redémarrer.

- Une fois le PC redémarré, le rapport Fixlog.txt a été créé sur le Bureau.

- Héberger ce rapport sur www.Cjoint.com, puis copier/coller le lien fourni dans ta prochaine réponse sur le forum.

Message édité par monk521 le 17-09-2016 à 15:40:02

Marsh Posté le 17-09-2016 à 15:40:48

Ca sent le simple spyware/Pup, j'ai eu un peu la même chose, on croit a un gros ransomware (ca fou la trouille) mais en fait non, vérifiez avec un scan complet de malwarebytes et adwcleaner puis avec votre antivirus actuel (quel est votre antivirus?). J'espère pour vous que c'est ca.

---------------

Intel I5

Marsh Posté le 17-09-2016 à 21:53:29

@monk521, voici le fichier :

http://www.cjoint.com/c/FIrtWYUMHA3

@namco128, merci. Malewarebytes, adwcleaner, ccleaner et Avira ont tourné sans découvrir quoi que ce soit. Pour l'instant, il ne reste que le SSD avec l'OS dans mon ordinateur. Je reste prudent.

Marsh Posté le 18-09-2016 à 10:33:04

Qu'en est-il de ce message ?

Si toujours présent, laisser le message afficher et me faire passer de nouveau les 3 rapports de FRST en cochant en plus la case Shortcut.txt dans la rubrique Analyse facultative.

En tout cas, il n'y a pas de virus ou autres malwares sur le PC.

Possible aussi que ce soit BDAntiRansomware qui ne fonctionne pas bien ou qui détecte des messages du ransomware qui avait infecté le PC. A désinstaller, redémarrer le PC et à réinstaller.

Avant de refaire passer les rapports de FRST, appliquer ce qui suit.

==> FRST Correction :

- Appuyer sur les touches du clavier Windows et r.

- Dans la fenêtre, écrire: notepad

- Cliquer sur OK.

- Le bloc-notes s'ouvre.

- Puis, copier toutes les lignes en gras ci dessous:

Note: pour copier toutes les lignes, griser de haut en bas les lignes en gras en restant appuyer sur le clic

gauche de la souris. Puis faire un clic droit de la souris et choisir Copier.

CloseProcesses:

CreateRestorePoint:

GroupPolicyScripts-x32: Restriction <======= ATTENTION

- Dans le bloc-notes ouvert, faire un clic de la souris et choisir Coller (toutes les lignes en gras s'inscrivent).

- Cliquer sur la rubrique Fichier du bloc-notes, puis Enregistrer sous ... et cliquer la rubrique Bureau. Dans la case nom de fichier, écrire fixlist et cliquer sur Enregistrer.

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

- Cliquer sur Corriger

Note : Patienter le temps de la suppression. Le PC va redémarrer.

- Une fois le PC redémarré, le rapport Fixlog.txt a été créé sur le Bureau.

- Héberger ce rapport sur www.Cjoint.com, puis copier/coller le lien fourni dans ta prochaine réponse sur le forum.

Message édité par monk521 le 18-09-2016 à 11:00:59

Marsh Posté le 18-09-2016 à 12:09:55

La fenêtre est toujours présente.

Je n'ai jamais utilisé BDAntiRansomware. Il était installé et je l'ai supprimé. Faut-il le réinstaller ?

Je viens d'appliquer les corrections. Voici le fichier Fixlog.txt :

http://www.cjoint.com/c/FIski6CXz13

Marsh Posté le 18-09-2016 à 13:08:24

Tu peux jeter un oeil sur le nom du process avec process explorer ?

Marsh Posté le 18-09-2016 à 13:47:07

J'ai fait un screenshot de Process Explorer que je joins. C'est un processus Java, il me semble.

http://www.cjoint.com/c/FIslTpypAh3

Si tu veux un fichier complet, ça doit être possible, dis-le-moi.

Marsh Posté le 18-09-2016 à 14:05:47

tente une désinstallation du java et une installation de la dernière version.

Marsh Posté le 18-09-2016 à 14:17:24

J'y vais. Je viens de remarquer ce message au lancement de la désinstallation :

http://www.cjoint.com/c/FIsmqGZqii3 qui fait référence à cryptovirus

Marsh Posté le 18-09-2016 à 14:24:02

Après avoir enlevé Java, je n'ai plus me message cryptovirus, mais je suspecte qu'il va vite revenir après la réinstallation de Java 8 update 101 en cours à cause de ce message :

http://www.cjoint.com/c/FIsmxvzlaF3

Je vous tiens au courant...

Marsh Posté le 18-09-2016 à 14:42:37

Installation de Java OK.

Apparition de la fenêtre cryptovirus OK (façon de parler).

Apparition d'une nouvelle fenêtre qui demande d'ouvrir un document (mais on ne sait pas lequel) :

http://www.cjoint.com/c/FIsmPEu5CC3

Marsh Posté le 18-09-2016 à 14:51:50

| tibibou a écrit : Après avoir enlevé Java, je n'ai plus me message cryptovirus, mais je suspecte qu'il va vite revenir après la réinstallation de Java 8 update 101 en cours à cause de ce message : |

l'update 101 n'est pas la dernière version.

c'est la 102

http://www.majorgeeks.com/files/de [...] nment.html

sinon est-ce que tu as vraiment l'utilité de JAVA?

et regarde tes messages privés

Marsh Posté le 18-09-2016 à 16:36:19

@tibibou

Tu peux réinstaller BDAntiRansomware, comme tu veux, maintenant que le coupable a été trouvé.

Sinon, à la question "Comment voulez-vous ouvrir ce fichier ", je choisirais le bloc-notes, c'est sans risque et ça débouchera sur rien.

Marsh Posté le 18-09-2016 à 16:41:03

@leroimerlinbis, j'ai installé la version 102 qui n'a rien changé, le problème étant antérieur.

La fenêtre cryptovirus est toujours présente.

Je ne me sers pas de Java (mais le truc qui affiche cette fenêtre semble s'en servir). En revanche, certaines de mes applications demandent Java pour tourner.

Qu'entends-tu par messages privés ?

@monk521, Java ou quelque chose qui utilise Java semble être le coupable, mais il n'est pas encore identifié, car j'ai toujours la fenêtre.

Bien noté pour BDAntiRansomware. Merci.

Marsh Posté le 18-09-2016 à 17:12:14

peut-être qu'un autoruns pourra aider à voir le coupable :

https://technet.microsoft.com/fr-fr [...] 63902.aspx

Marsh Posté le 18-09-2016 à 17:21:20

@nnwldx, pourquoi pas.

Je viens de le télécharger et de l'exécuter, mais je ne vois aucune fenêtre de résultats. Quelle est la bonne méthode pour tourner autoruns ?

Marsh Posté le 18-09-2016 à 17:39:32

je t'ai envoyé un message privé sur le forum

en haut au milieu de l'écran, en rouge!

Marsh Posté le 18-09-2016 à 17:43:23

Tu as dû lancer le programme en ligne de commande.

Lance Autoruns.exe

Essaye des poster une capture de l'onglet logon.

Marsh Posté le 18-09-2016 à 18:11:09

J'avais lancé la version 64. OK, ça tourne :

http://www.cjoint.com/c/FIsqkKdRgu3

Marsh Posté le 18-09-2016 à 23:23:13

Bonsoir à tous,

Tout d'abord merci pour tous vos conseils (j'en ai profité pour apprendre).

J'ai trouvé l'origine du problème ! Il s'agit de mon logiciel de Sync&Share NumSync (éditeur Numvision) qui a bloqué la propagation d'un éventuel cryptovirus dans leur cloud. Cette fonctionnalité est en test chez eux et s'est apparemment lancée pour on ne sait quelle raison, les développeurs vont regarder de près dès ce lundi.

Ils mettront leur logo, corrigeront les fautes d’orthographe et amélioreront leur système de détection afin de ne pas effrayer leurs clients.

Belle réaction rapide de leur part, un dimanche.

C'est le screenshot Process Explorer qui m'a mis la puce à l'oreille, car mon logiciel de Sync&Share n'avait a priori aucune raison de s'y trouver. Mais ce sont surtout vos conseils de recherche et d'action dans plusieurs directions en parallèle qui nous ont permis de trouver la solution.

Encore une fois, merci et bonne nuit.

Marsh Posté le 22-09-2016 à 07:36:20

Et bien quelle histoire, tout les cas ca t'a permis d'enlever de la cochonnerie.

Ces cryptos arrivent a passer sur dropbox Mais onedrive je sais pas encore, ni google photo app.

Perso j'ai aussi vérifié qu'un coffre fort (dossier protégé par mot de passe) pouvait proteger le dossier en question.

Je pense aussi acheter un petit switch ethernet pour proteger mon NAS.

Leroismerlin tu peut nous en dire plus sur l'utilisation d'une version java BPR, c'est une sorte de beta ?

Message édité par azertyiop le 22-09-2016 à 07:46:57

Sujets relatifs:

- Suspicion Virus.

- Que veut dire cette fenêtre dans "observateur d'événement" ?

- Quelle était cette fenêtre ?

- Audacity_fenêtre de débogage, quésaco ?

- Batch: ouvrir une fenêtre rechercher

- Fenêtre Office 2016

- Skype : m'affiche une fenêtre qui m'empêche de m'y connecter.

- Fenêtre "infermable" ?

- "gestionnaire de fenêtre de bureau a cessé de fonctionner windows 7"

- gros freeze quand je alt tab ou que j'ouvre une fenêtre.

Marsh Posté le 16-09-2016 à 18:07:54

Bonjour,

Pour l'instant, mon ordi tourne (j'ai débranché le disque dur avec mes données par précaution).

Windows 10 est à jour, mes anti-virus aussi.

J'ai cette fenêtre qui apparaît au démarrage (je n'ai jamais cliqué dessus). Je ne sais pas quel service/logiciel l'a générée et il y a des fautes d'orthographe.

Quelqu'un aurait-il un bon conseil pour ne pas faire de sérieuses bêtises ?

Merci d'avance.